Dynamit-Phishing – Emotet Qakbot zum DarkGate

Das Nationale Cyber-Sicherheitszentrum (NCSC) nach einer kurzen Pause in den letzten beiden Wochen erneut auf eine Zunahme von gefährlichen E-Mails aufmerksam gemacht. Diese E-Mails verwenden Textpassagen aus früheren E-Mail-Korrespondenzen, um den Empfängern vorzutäuschen, dass bereits zuvor eine Kontaktaufnahme stattgefunden hat. Da sowohl der Absender als auch die vorherige Kommunikation dem Opfer vertraut sind, steigt die Wahrscheinlichkeit, dass das Opfer auf einen in der E-Mail enthaltenen Link klickt, was zur Installation von Schadsoftware führt. In diesem Fall handelt es sich um „DarkGate,“ eine Schadsoftware mit erweiterten Funktionen und einem Mechanismus, der Ransomware einlädt.

Die Täuschungstaktik: Alte E-Mail-Kommunikation als Waffe

Die Methode, alte Kommunikationsverläufe zu verwenden, um Täuschungsmanöver durchzuführen, ist keine Neuheit. Bereits 2019 verwendete die Malware „Emotet“ diese Technik, die als „Dynamit-Phishing“ bekannt ist, um Opfer dazu zu bringen, ein Dokument zu öffnen. Die Schadsoftware suchte auf infizierten Geräten nach E-Mails in Outlook-Dateien der Opfer und verwendete diese, um die Schadsoftware an weitere potenzielle Opfer zu senden. Da die alte Kommunikation dem Empfänger bekannt ist, erhöhte sich die Wahrscheinlichkeit, dass der bösartige Anhang geöffnet wurde.

Das Erbe von „Emotet“ Schadsoftware und die Fortsetzung mit „Qakbot

Nach der vorübergehenden Deaktivierung des „Emotet“-Netzwerks Anfang 2021 übernahm die Schadsoftware „Qakbot“ diese Methode, indem sie die alte Kommunikation nutzte. Obwohl „Qakbot“ bereits seit über zehn Jahren im Einsatz war, wurde es zeitweise über das „Emotet“-Netzwerk als zusätzliches Schadmodul verbreitet. Interessanterweise implementierten die „Qakbot“-Autoren im Sommer 2020 ein sogenanntes „E-Mail-Sammlungsmodul,“ das gestohlene Zugangsdaten verwendete, um E-Mails aus den Microsoft Outlook-Clients der Opfer zu extrahieren und für weitere Angriffe zu nutzen.

Im August 2023 traf „Qakbot“ ein ähnliches Schicksal wie „Emotet.“ Strafverfolgungsbehörden in den USA und Europa übernahmen die Kontrolle über die Befehls- und Kontrollinfrastruktur des Botnetzes. Dadurch verloren die Angreifer die Kontrolle über die infizierten PCs. Die Hintermänner wurden jedoch nicht gefasst, und die Spam-Infrastruktur wurde nur teilweise zerschlagen.

Rise of „DarkGate“: Eine neue Bedrohung mit erweiterten Funktionen

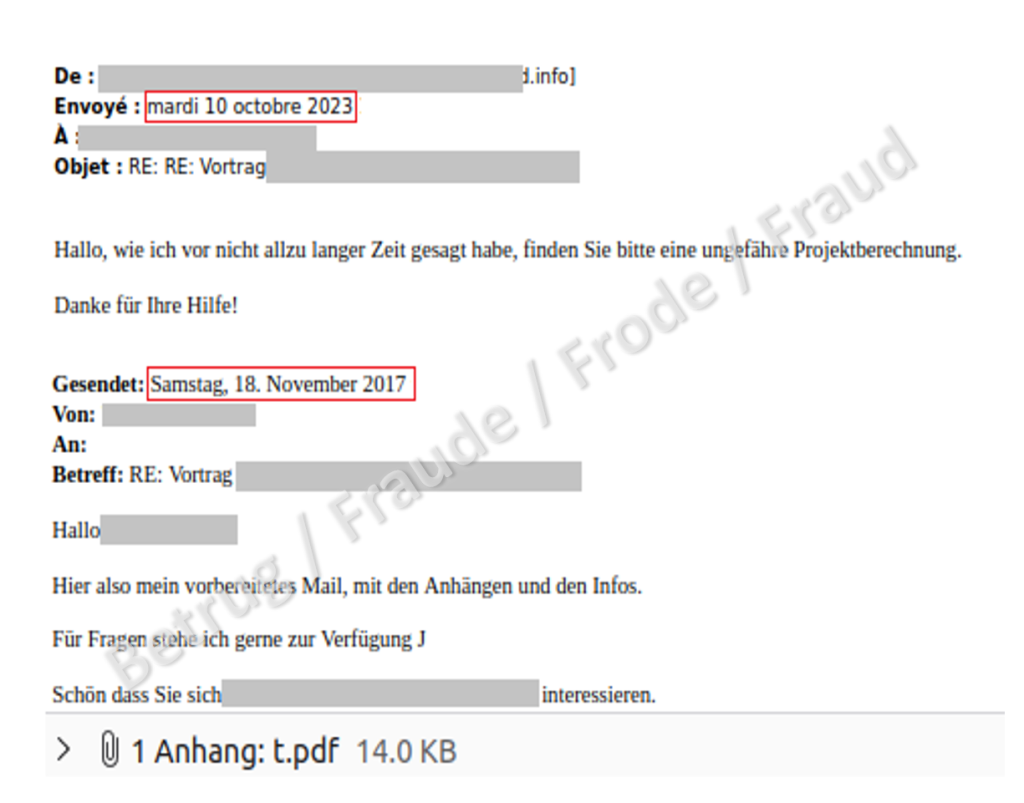

In den letzten Wochen ist „DarkGate“ in den Fokus gerückt, da diese Schadsoftware die Technik der alten Kommunikation nutzt. In diesem Fall wird der Spam-Nachricht ein PDF-Dokument angehängt, das einen Link zur Schadsoftware enthält.

„DarkGate“ ist bereits seit 2017 aktiv, aber erst in diesem Sommer erlangte die Malware größere Bekanntheit, als der vermeintliche Entwickler neue Funktionen ankündigte. Diese Funktionen gehen über die eines herkömmlichen Downloaders hinaus und umfassen einen versteckten Fernzugriff, einen Reverse Proxy und einen Discord-Token-Stehler sowie die Fähigkeit, den Browserverlauf zu stehlen. Es wird vermutet, dass kriminelle Gruppen, die zuvor „Qakbot“ einsetzten, nun auf „DarkGate“ umgestiegen sind.

Alte Kommunikation, neuer Missbrauch

Bemerkenswert ist, dass in den neuesten Varianten der Schadsoftware die verwendete Kommunikation teilweise sehr alt ist. Im vorliegenden Fall stammt sie aus dem Jahr 2017. Es ist daher anzunehmen, dass die Schadsoftware derzeit keine aktuellen E-Mail-Kommunikationen abfängt, sondern auf Datenbanken zurückgreift, die bereits vor Jahren von anderen Akteuren gestohlen wurden.

Laut einem Bericht des Sicherheitsdienstleisters Trendmicro nutzt „DarkGate“ zusätzlich andere Kommunikationswege und verbreitet sich beispielsweise über gehackte Skype- und Microsoft-Teams-Konten. Ähnlich wie bei der E-Mail-Taktik hat der kompromittierte Skype-Account bereits zuvor Kontakt zum Opfer gehabt und stellt scheinbar eine PDF-Datei zur Verfügung. In Wirklichkeit handelt es sich jedoch um ein schädliches VB-Skript (Visual Basic Script). Dieses Skript versucht anschließend, die Schadsoftware herunterzuladen und zu installieren.

Das NCSC gibt die folgenden Ratschläge, um sich vor Schadsoftware-Infektionen zu schützen:

- Seien Sie sich bewusst, dass bösartige E-Mails auch von Absendern stammen können, die Ihnen bekannt vorkommen.

- Seien Sie wachsam, wenn eine zuvor unterbrochene Kommunikation unerwartet wieder aufgenommen wird.

- Öffnen Sie E-Mail-Anhänge mit Vorsicht, selbst wenn sie von vermeintlich vertrauenswürdigen Quellen stammen.

Quellnachweis

Diese Information wurde mit freundlicher Genehmigung des Nationalen Zentrums für Cybersicherheit (National Cyber Security Centre – NCSC) übernommen. Besuchen Sie die offizielle Webseite des NCSC für weiterführende Informationen und Ressourcen zur Cybersicherheit: https://www.ncsc.admin.ch/ncsc/de/home.html.